【AWS Kiro 進階】實作 MCP 擴充 AI 能力邊界

設定MCP及實作前端除錯、架構視覺化與AWS部署文件查詢。

上週 這篇 一同走過 Kiro 的 Spec Coding 實作流程,理解 Kiro 如何透過明確的規格來生成程式碼,本篇將延伸這個概念,帶你進一步探索 Kiro 的另一個強大能力 MCP Server。

什麼是 MCP?

模型上下文協定(Model Context Protocol)是一種開源標準,將 AI 應用程序連接到外部系統。透過 MCP,可連接到各種資料來源(如本機檔案、資料庫)、工具(如搜尋引擎、計算器),以及工作流程(如特定用途的提示詞),讓 AI 應用程式能夠存取關鍵資訊並執行實際任務。

- MCP 官方文件

前置準備

安裝 Kiro IDE。

安裝 uv。

具有 S3 和 CloudFront 存取權限的 AWS 帳戶。(用於部署)

安裝並設定好 AWS CLI。(用於部署)

在 Kiro 中打開項目,如`fillup-web`。

安裝 uv

# 安裝uv

pip install uv

# 更新uv

pip install --upgrade uv# 檢查是否已安裝

uv self version

uv 0.9.9 (4fac4cb7e 2025-11-12)安裝文件可參考 Astral - Installing uv。

設定 AWS

設定帳戶權限

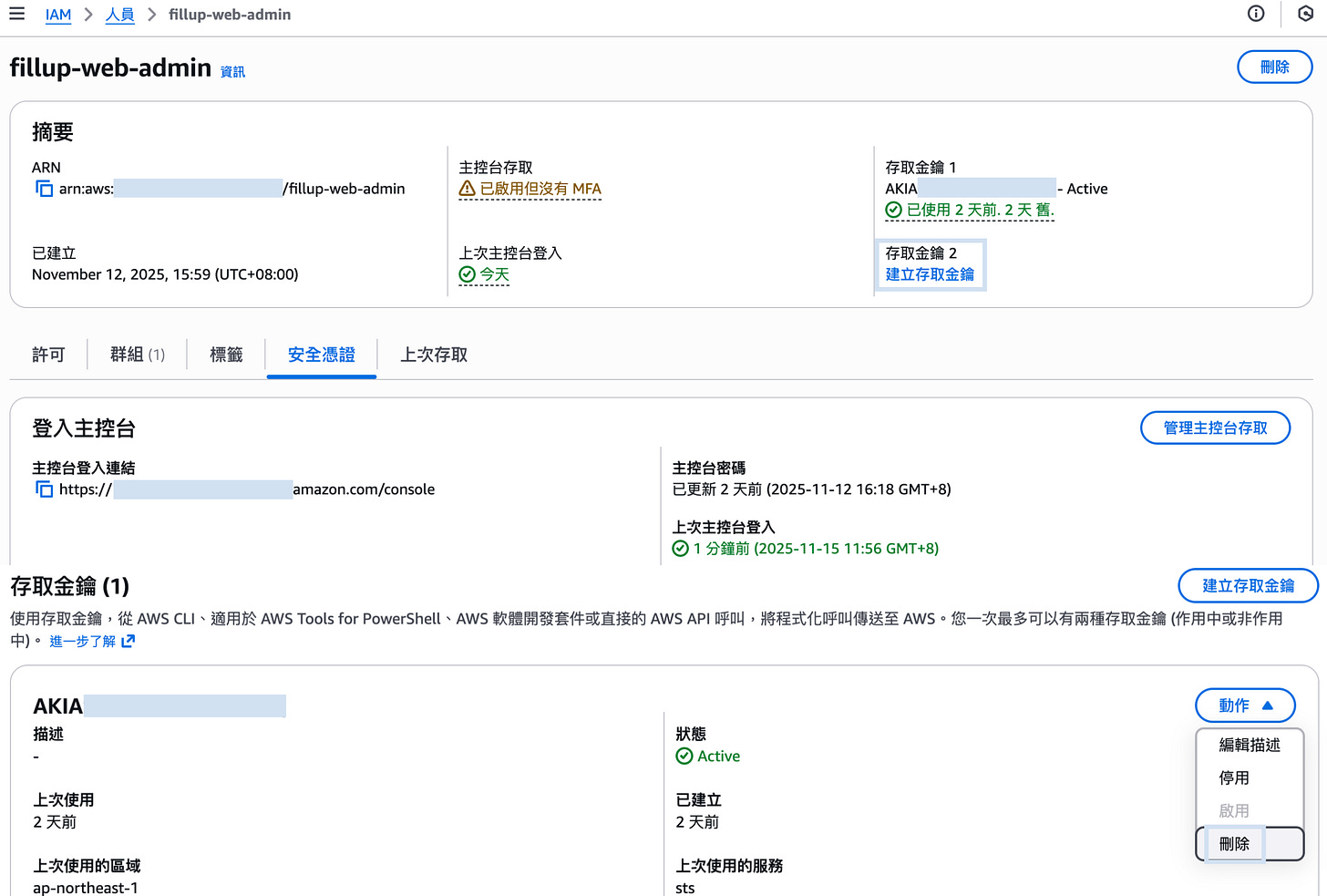

登入 AWS 管理主控台,進入 IAM 新增人員後,點擊「新增許可」將該人員加入 `AmazonS3FullAccess` 及 `CloudFrontFullAccess` 這2個權限,另外也需新增該人員的存取金鑰,用於下一步在終端機使用 AWS CLI 時,可輸入金鑰以確認身份。

記得在點擊「完成」前,保存「私密存取金鑰」,否則離開此畫面就不會再顯示。

如果真的沒有保存到,因為每個人員只能有2個存取金鑰,所以可以先刪除原本的存取金鑰,然後再點擊「建立存取金鑰」重新建立一個新的存取金鑰就好。

安裝 AWS CLI

#Windows安裝

msiexec.exe /i https://awscli.amazonaws.com/AWSCLIV2.msi

#macOS安裝

sudo installer -pkg ./AWSCLIV2.pkg -target /

#查看版本

aws --version

aws-cli/2.31.19 Python/3.13.7 Windows/11 exe/AMD64

aws-cli/2.31.37 Python/3.13.9 Darwin/24.6.0 exe/arm64

#設定登入憑證

aws configure

AWS Access Key ID: <your_aws_access_key_id>

AWS Secret Access Key: <your_aws_secret_access_key>

Default region name: ap-northeast-1

Default output format: json

#確認登入身份

aws sts get-caller-identity

{

“UserId”: “<show_your_user_id>”,

“Account”: “<show_your_account_id>”,

“Arn”: “<show_your_arn>”

}安裝文件可參考 AWS CLI。

MCP Server

本次將安裝並設定這些 MCP,Chrome DevTools 前端除錯、AWS Diagram MCP Server 架構視覺化,以及 AWS Documentation MCP Server 與 AWS CDK MCP Server 部署文件查詢。

MCP Server 詳細說明可參考 Kiro Doc - MCP。

AWS 提供的 MCP 清單可參考 AWS MCP Servers。

AWS MCP

Documentation

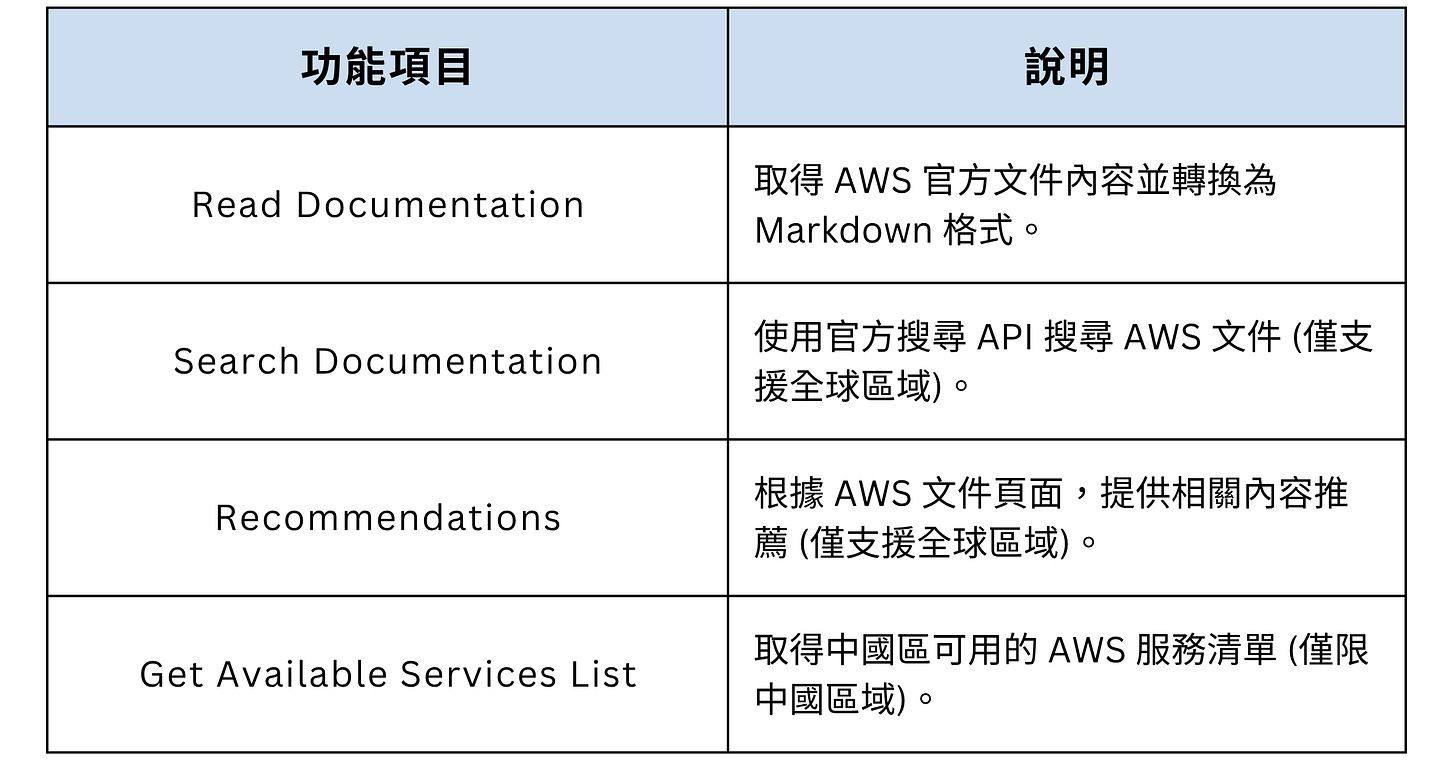

AWS Documentation MCP Server

適用場景: 查 API 差異、部署步驟、AWS 最佳實踐。

Documentation 詳細說明可參考 AWS Documentation MCP Server。

Diagram

AWS Diagram MCP Server

適用場景: 產生雲端系統架構圖,協助架構審查與文件維護。

透過 Python 的 Diagrams 套件生成架構圖,支援的圖表類型包含:

AWS 架構圖 (AWS Diagrams)

序列圖 (Sequence Diagrams)

流程圖 (Flow Diagrams)

類別圖 (Class Diagrams)

AWS Diagram 詳細說明可參考 AWS Diagram MCP Server。

CDK

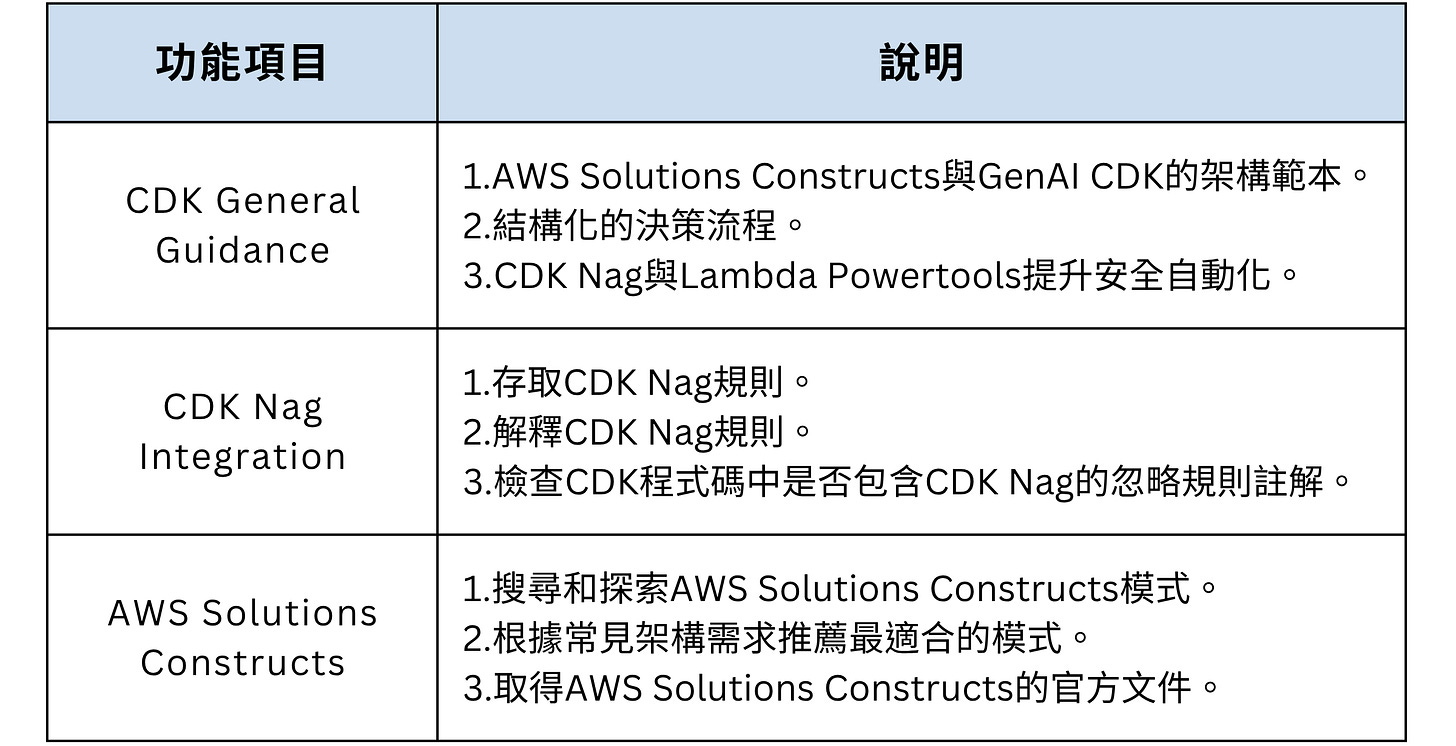

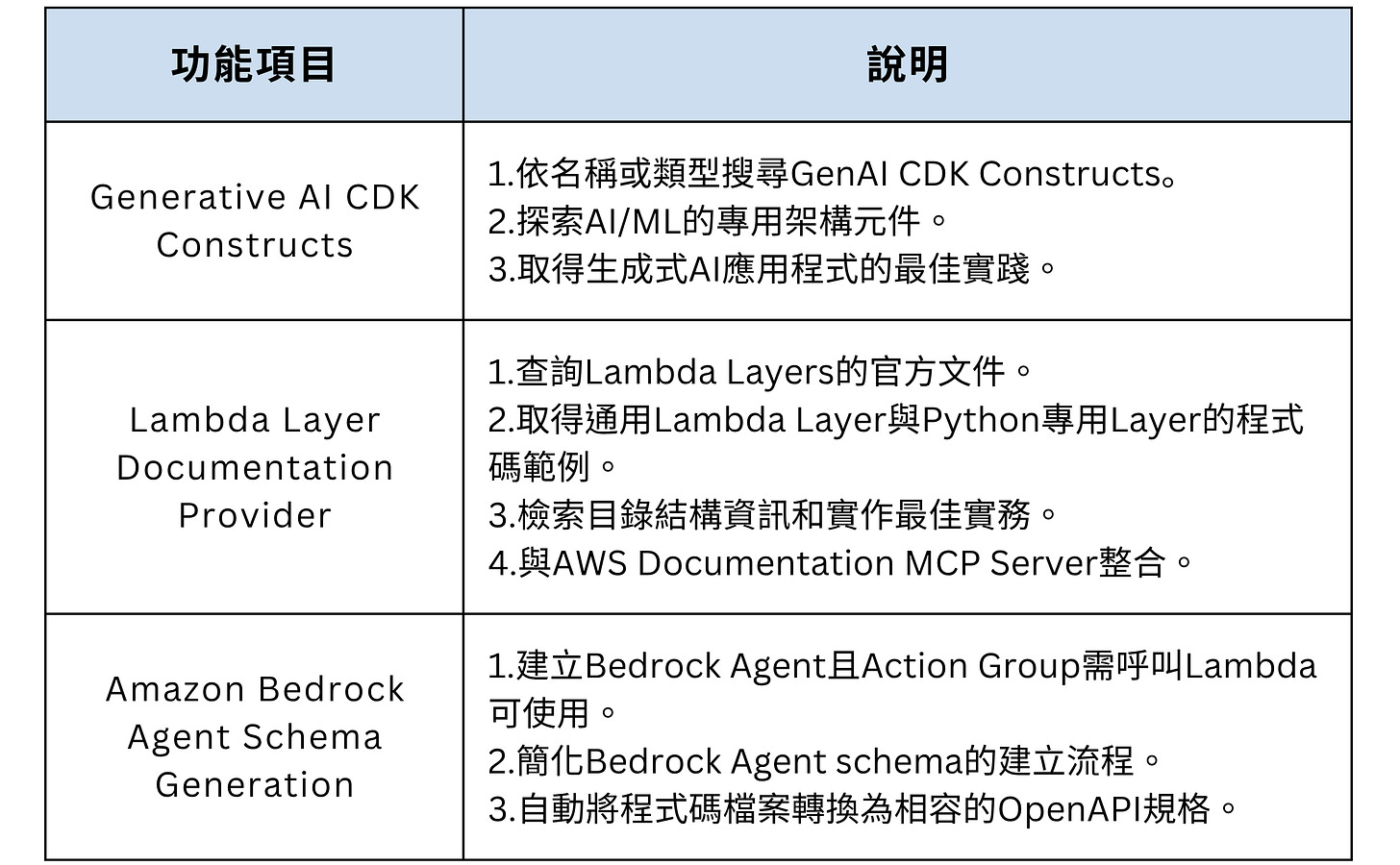

AWS CDK MCP Server

適用場景: 設計、審查與驗證 AWS 基礎架構、生成安全性檢查報告。

CDK 詳細說明可參考 AWS CDK MCP Server。

好用 MCP

Chrome DevTools

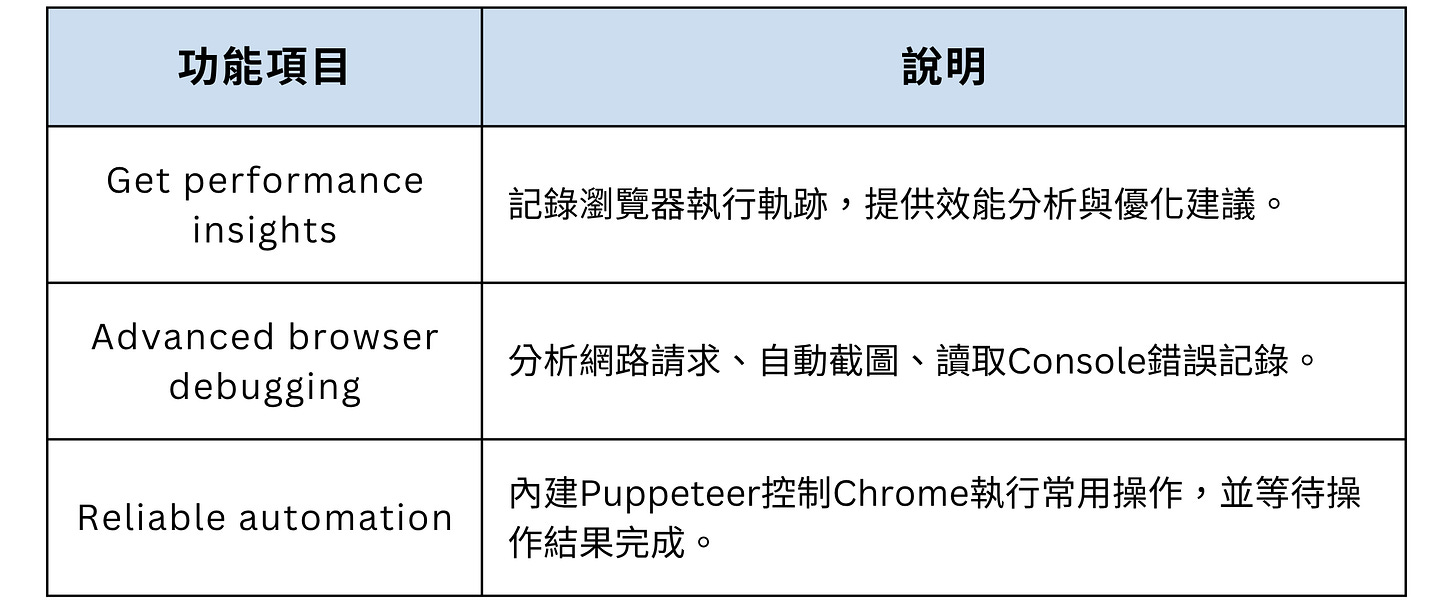

Chrome DevTools MCP

適用場景: 前端錯誤偵測與效能診斷、自動擷取畫面、提出修正建議。

Chrome DevTools 詳細說明可參考 Chrome DevTools MCP。

Context7

Context7

適用場景: 即時查詢最新官方文件。

Context7 MCP 會從官方來源取得最新或對應特定版本的文件與程式碼範例,並直接放入 LLM 的提示詞上下文中,讓模型基於正確版本回答,確保內容即時且避免引用過時資訊。

提供符合最新版本的程式碼範例。

使用真實存在且對應特定版本的 API 與方法。

依最新或特定版本給出精準建議。

Context7 詳細說明可參考 Context7 MCP。

實作

新增 MCP

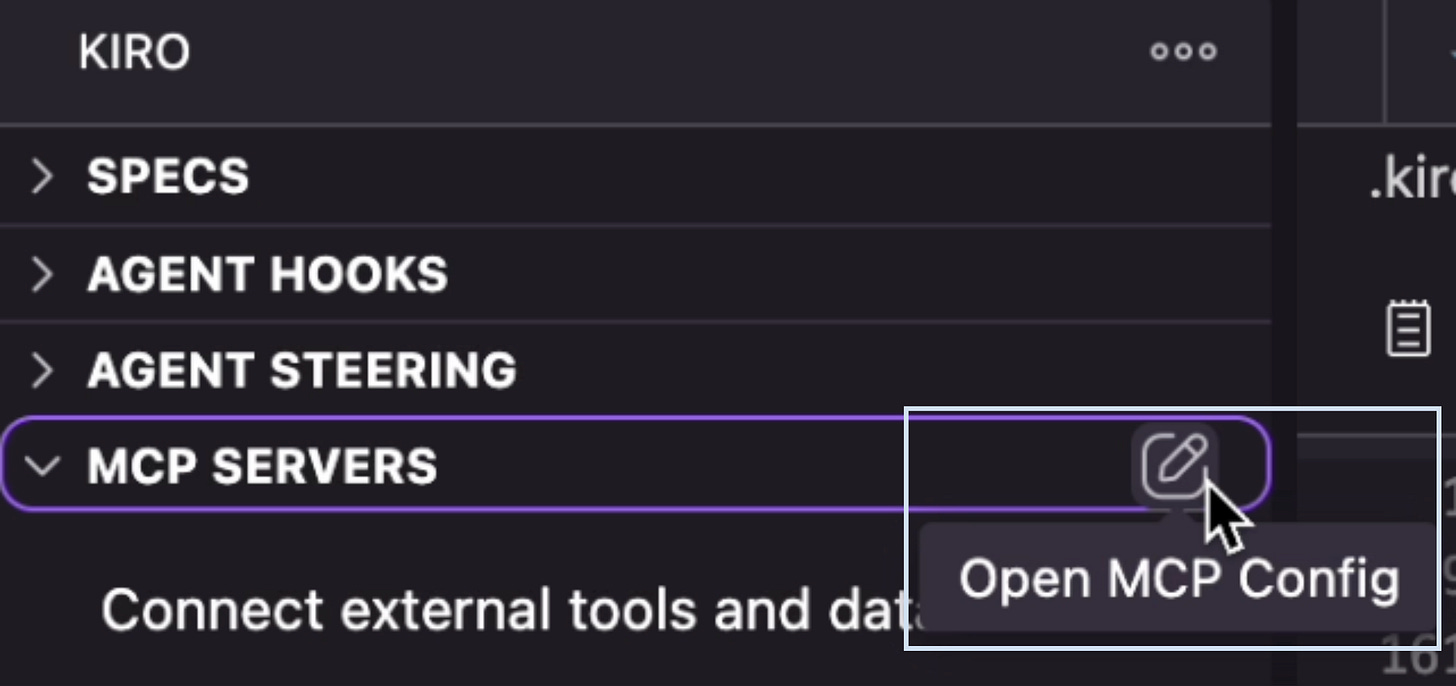

點擊「Open MCP Config」。

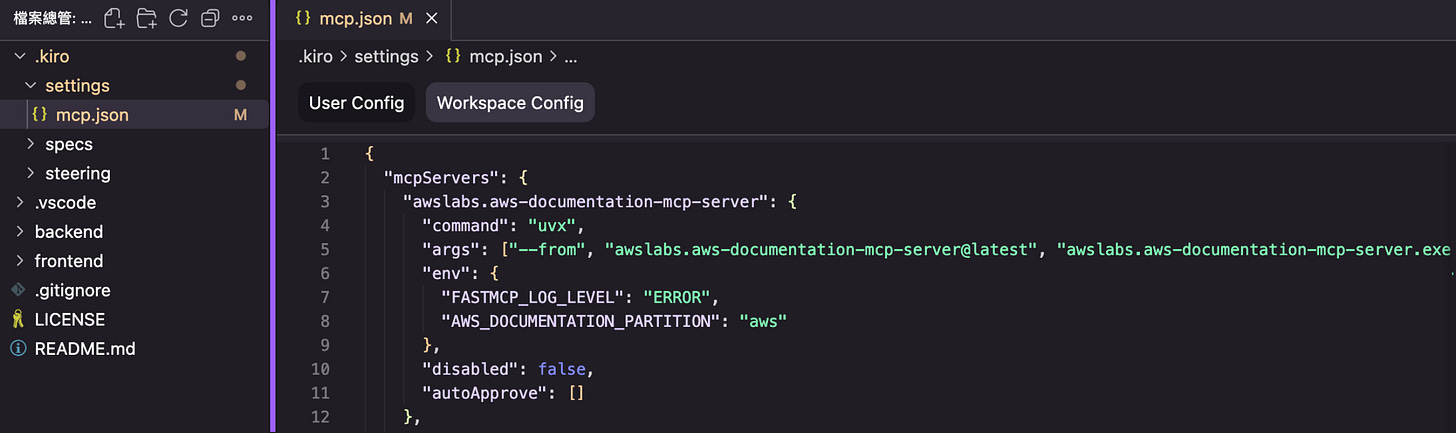

開啟 `mcp.json` 檔案,可以選擇設定在「User Config」或「Workspace Config」,我選擇設定在「Workspace Config」,因為可以將 VS Code 設定也提交至 GitHub 中。

接著將以下 MCP 設定內容貼入 `mcpServers` 區塊中,然後儲存檔案。

{

“mcpServers”: {

“awslabs.aws-documentation-mcp-server”: {

“disabled”: false,

“command”: “uvx”,

“args”: [”--from”, “awslabs.aws-documentation-mcp-server@latest”, “awslabs.aws-documentation-mcp-server”],

“env”: {

“FASTMCP_LOG_LEVEL”: “ERROR”,

“AWS_DOCUMENTATION_PARTITION”: “aws”

},

“autoApprove”: []

},

“awslabs.aws-diagram-mcp-server”: {

“disabled”: false,

“command”: “uvx”,

“args”: [”--from”, “awslabs.aws-diagram-mcp-server”, “awslabs.aws-diagram-mcp-server”],

“env”: {

“FASTMCP_LOG_LEVEL”: “ERROR”

},

“autoApprove”: [

“list_icons”,

“generate_diagram”,

“get_diagram_examples”

]

},

“awslabs.cdk-mcp-server”: {

“disabled”: false,

“command”: “uvx”,

“args”: [”--from”, “awslabs.cdk-mcp-server@latest”, “awslabs.cdk-mcp-server”],

“env”: {

“FASTMCP_LOG_LEVEL”: “ERROR”

},

“autoApprove”: [

“GetAwsSolutionsConstructPattern”

]

},

“chrome-devtools”: {

“disabled”: false,

“command”: “npx”,

“args”: [”-y”, “chrome-devtools-mcp@latest”]

},

“context7”: {

“disabled”: false,

“command”: “npx”,

“args”: [”-y”, “@upstash/context7-mcp”],

“env”: {

“CONTEXT7_API_KEY”: “<your_context7_api_key>”

}

}

}

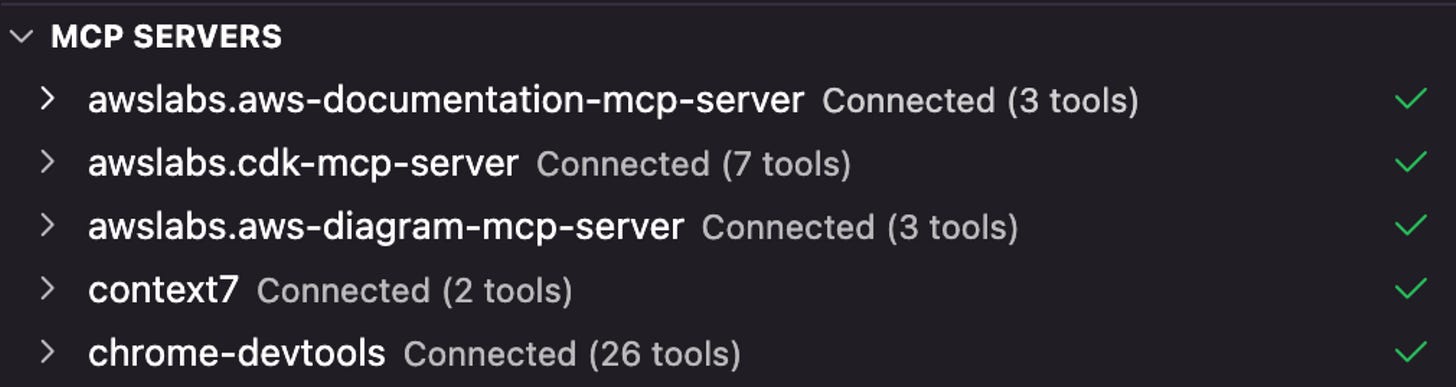

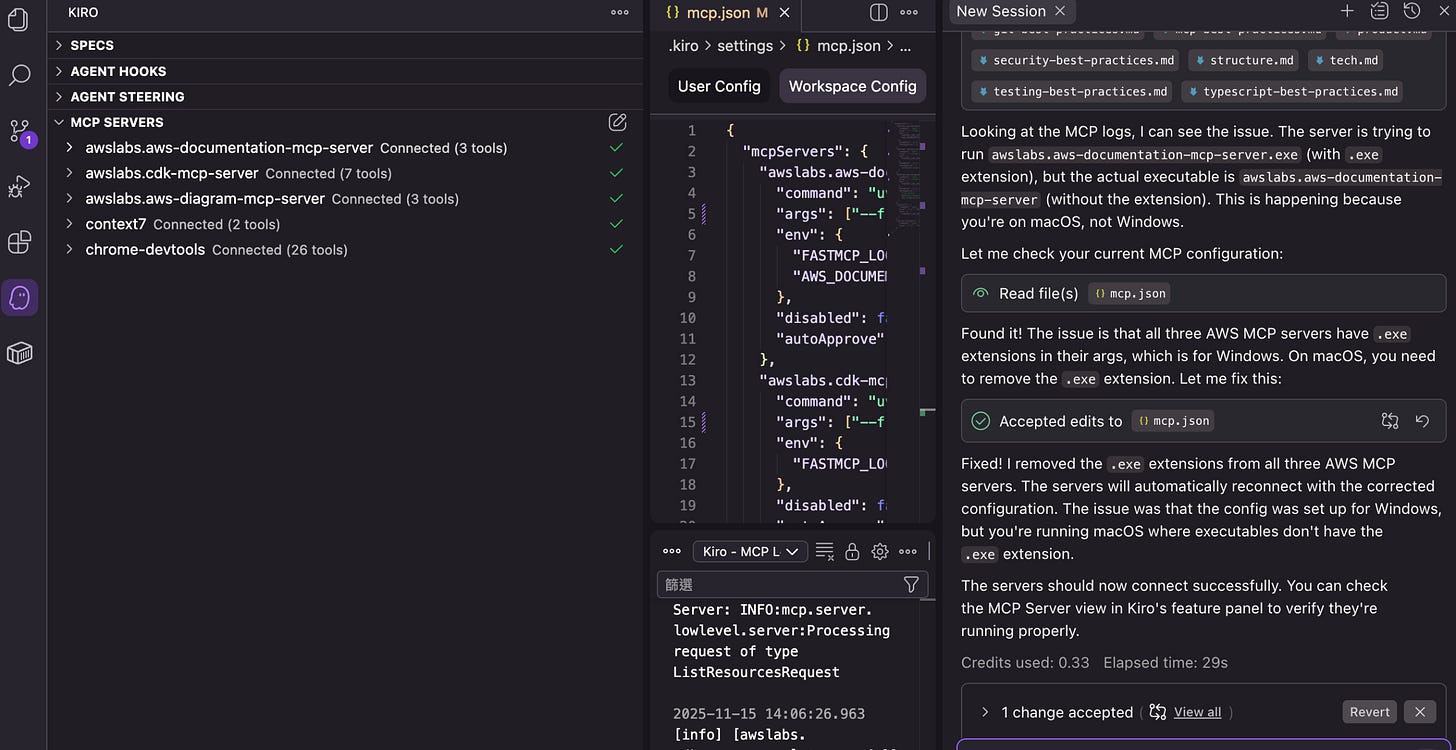

}成功設定 MCP 則會出現綠色勾勾。

除錯 MCP

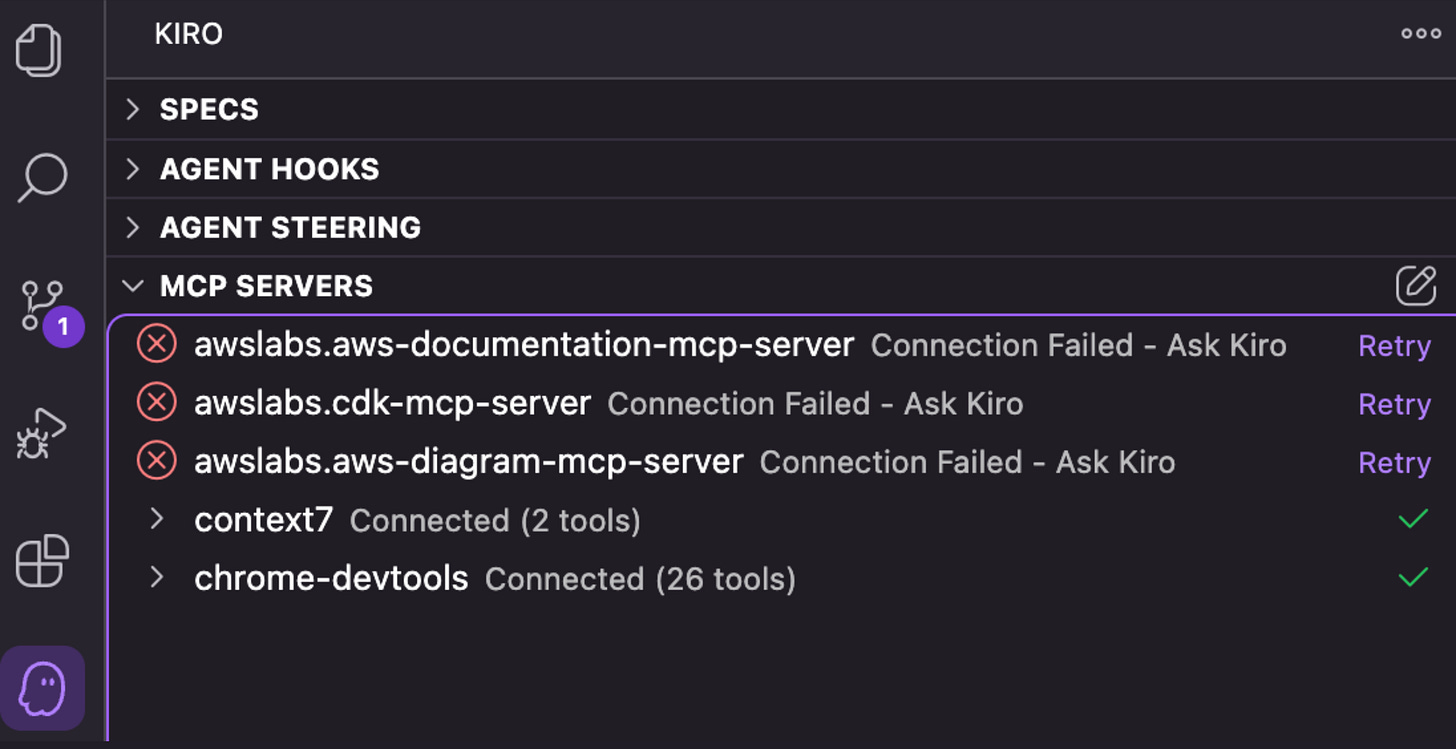

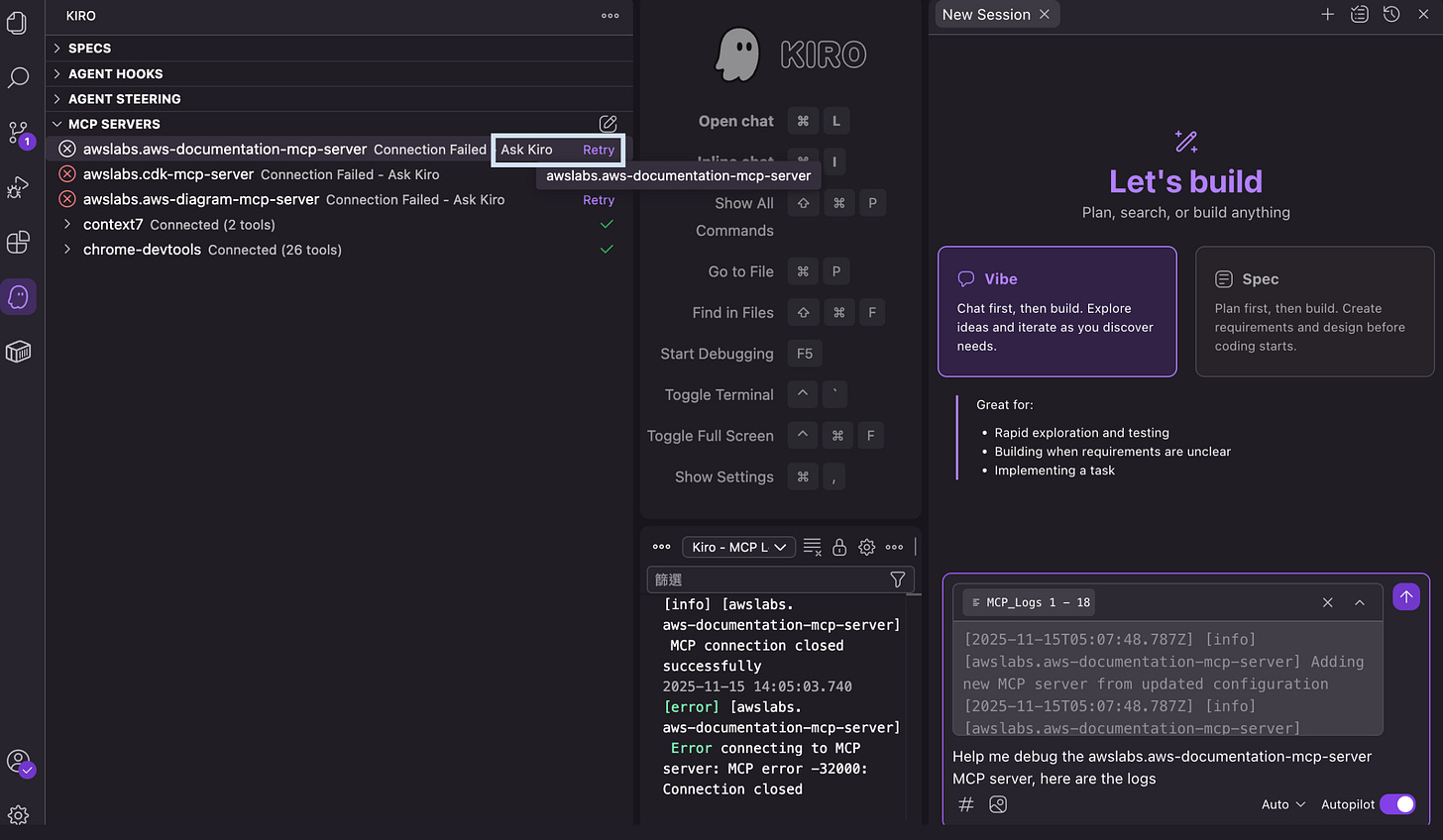

如果 MCP 設定錯誤,則會出現紅色叉叉。

「Output」視窗中會有錯誤訊息,舉例我這次的錯誤訊息是無法連接到 MCP Server。

[warn] [awslabs.aws-documentation-mcp-server] Log from MCP Server: An executable named `awslabs.aws-documentation-mcp-server.exe` is not provided by package `awslabs-aws-documentation-mcp-server`.

[error] [awslabs.aws-documentation-mcp-server] Error connecting to MCP server: MCP error -32000: Connection closed此時可以先點擊「Retry」重新嘗試連接,如果還是無法連接,則可以點擊「Ask Kiro」,Kiro 會自動將錯誤訊息與對應提示詞丟到對話中,直接請 AI 協助分析並解決問題。(太猛👍)

然後…問題就直接被解掉了(心髒爆擊😂)。

使用 MCP

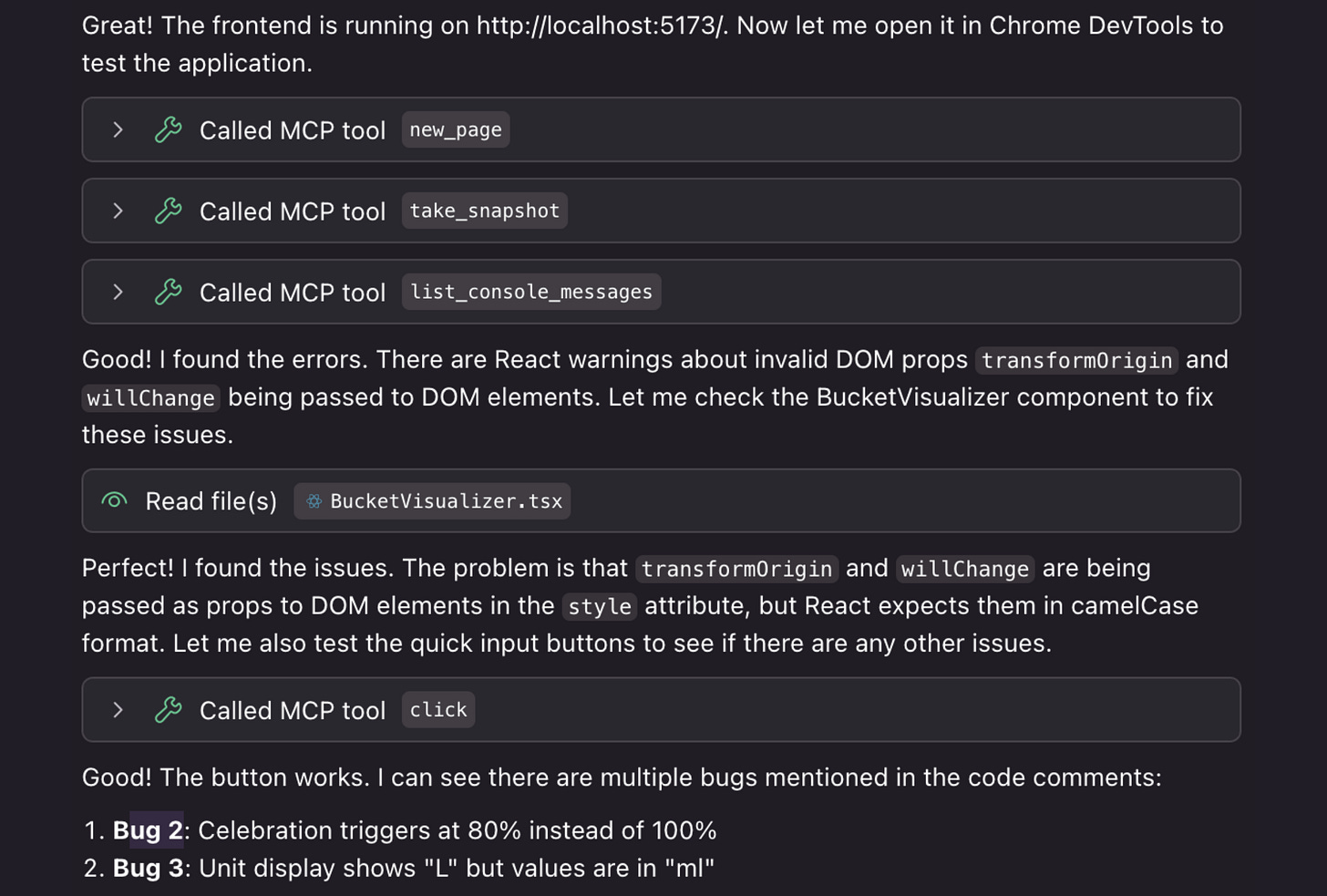

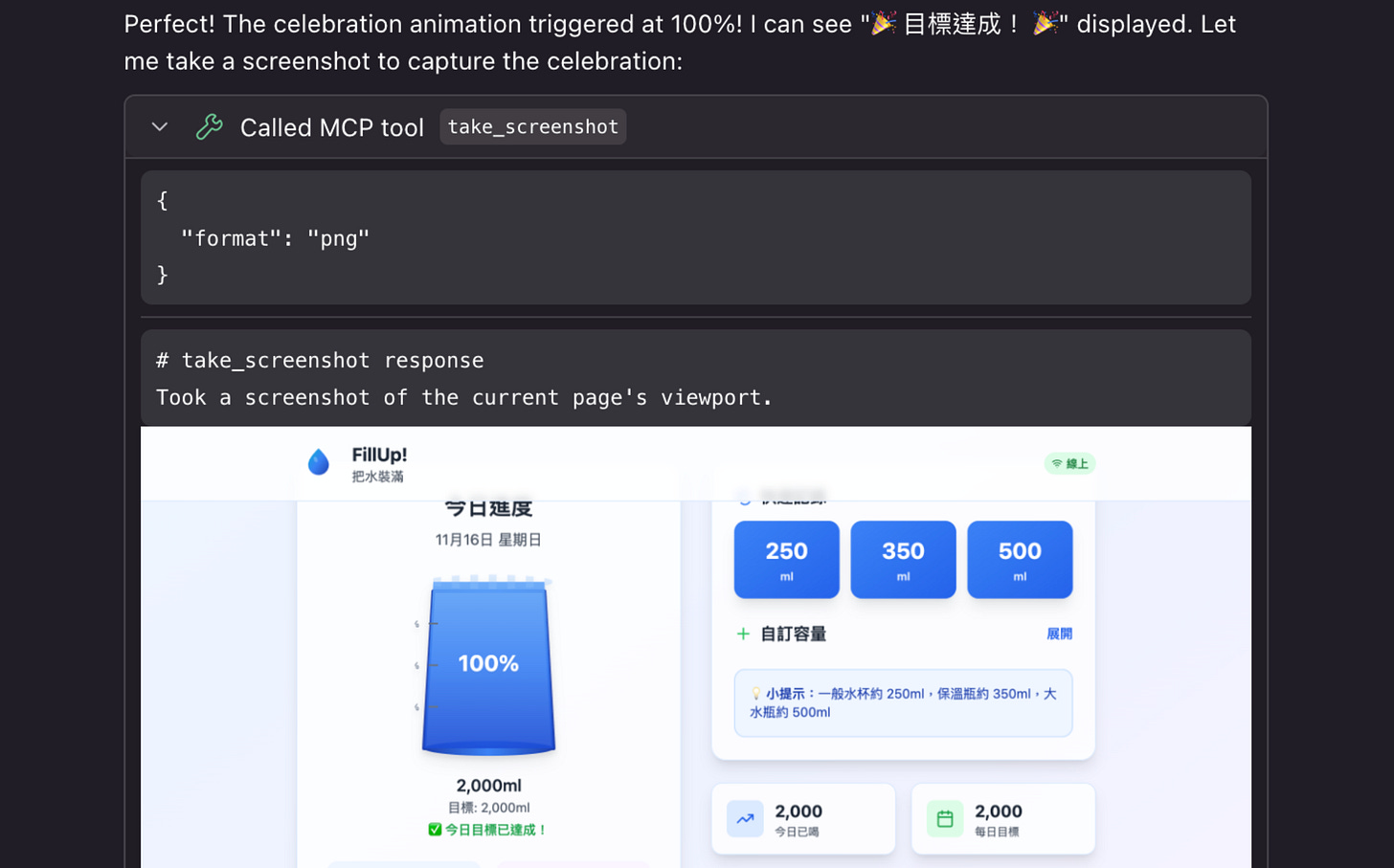

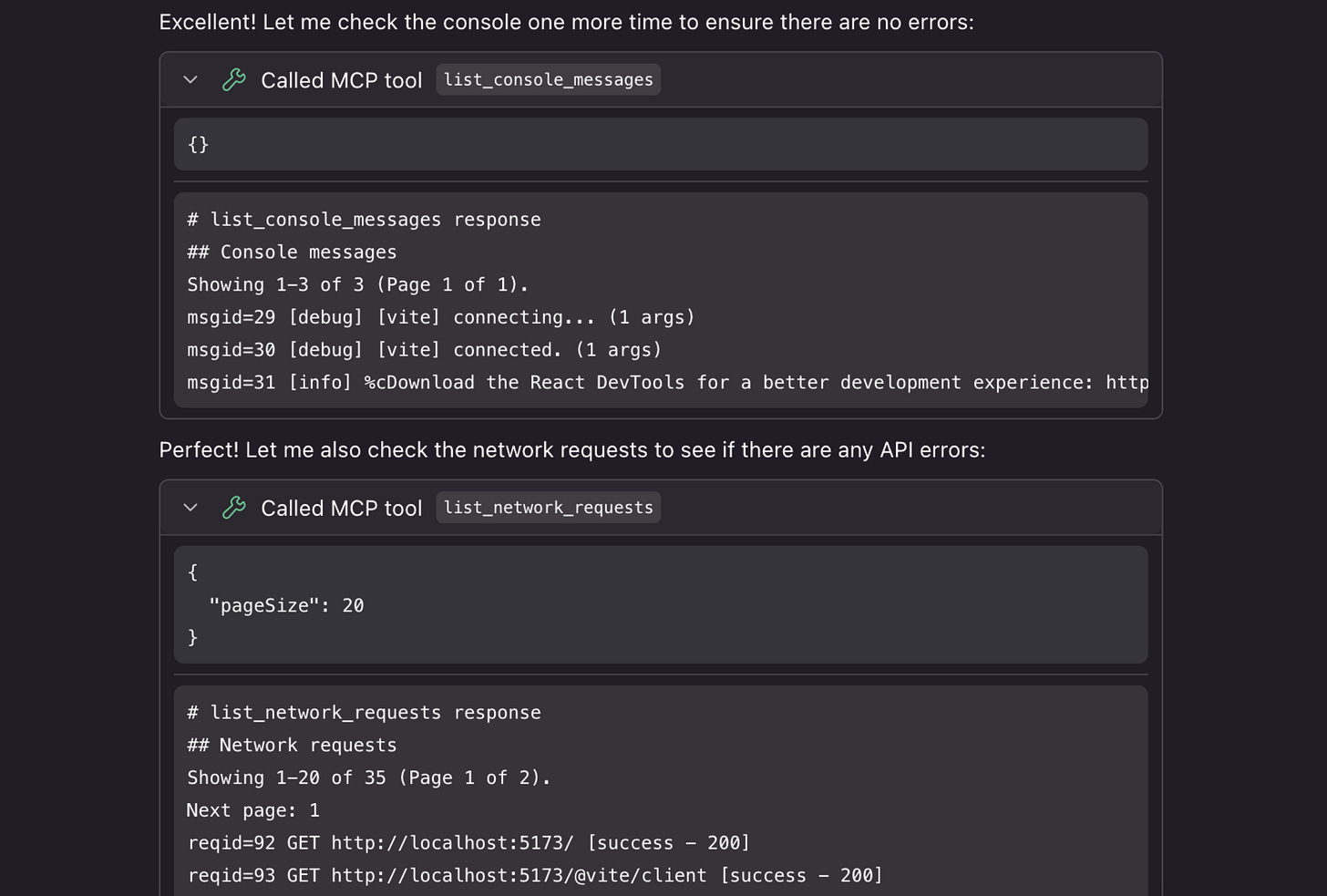

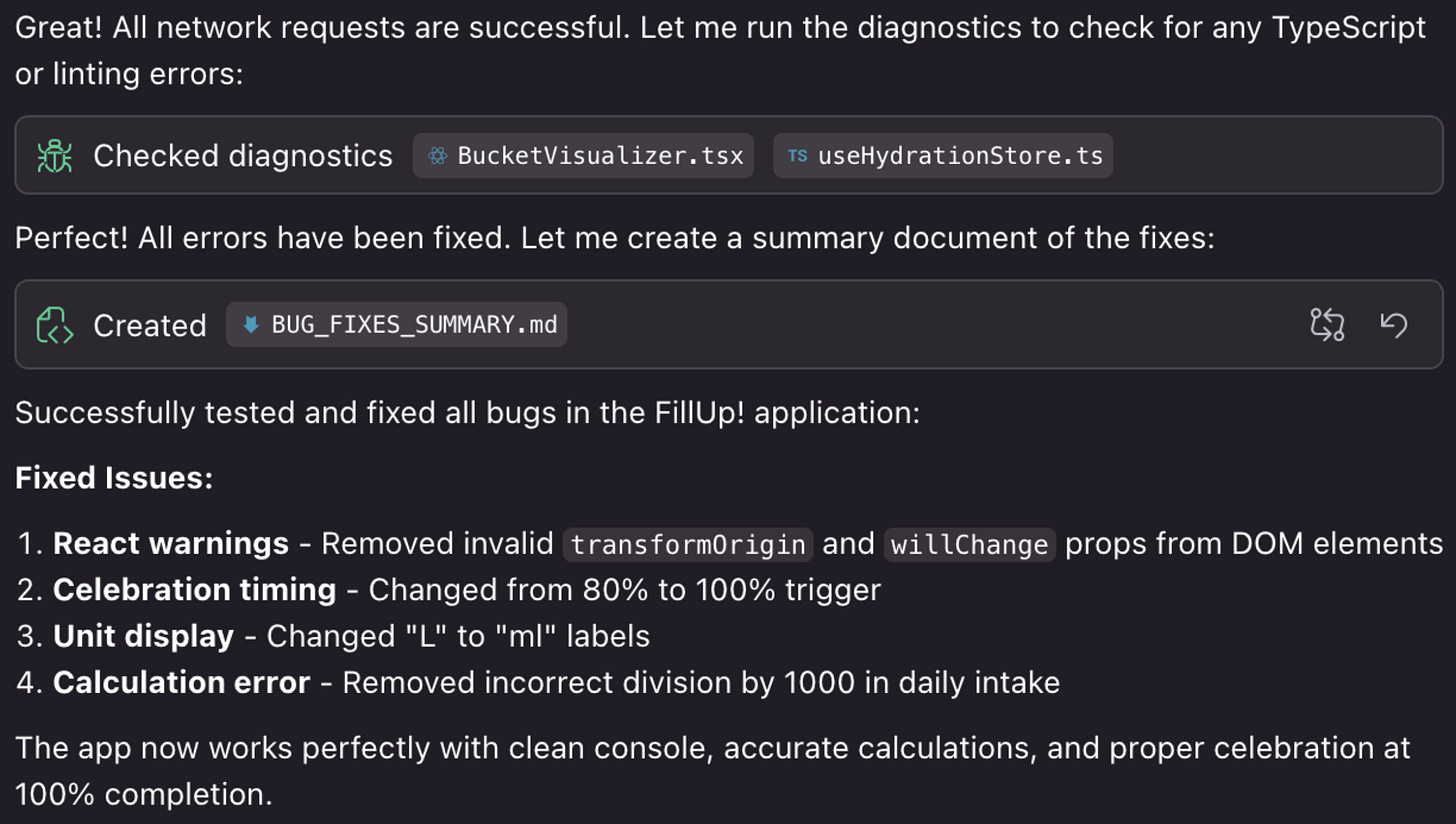

前端除錯

提示詞:

啟動前端,使用 Chrome DevTools 測試應用,找出錯誤並修正。

自動執行使用者操作,如點擊來重現 bug。

自動開啟瀏覽器頁面。

自動瀏覽器頁面內容截圖。

自動檢查 Console 與 Network 請求。

最後…總結列出所有已修復的問題(心髒爆擊again😂)。

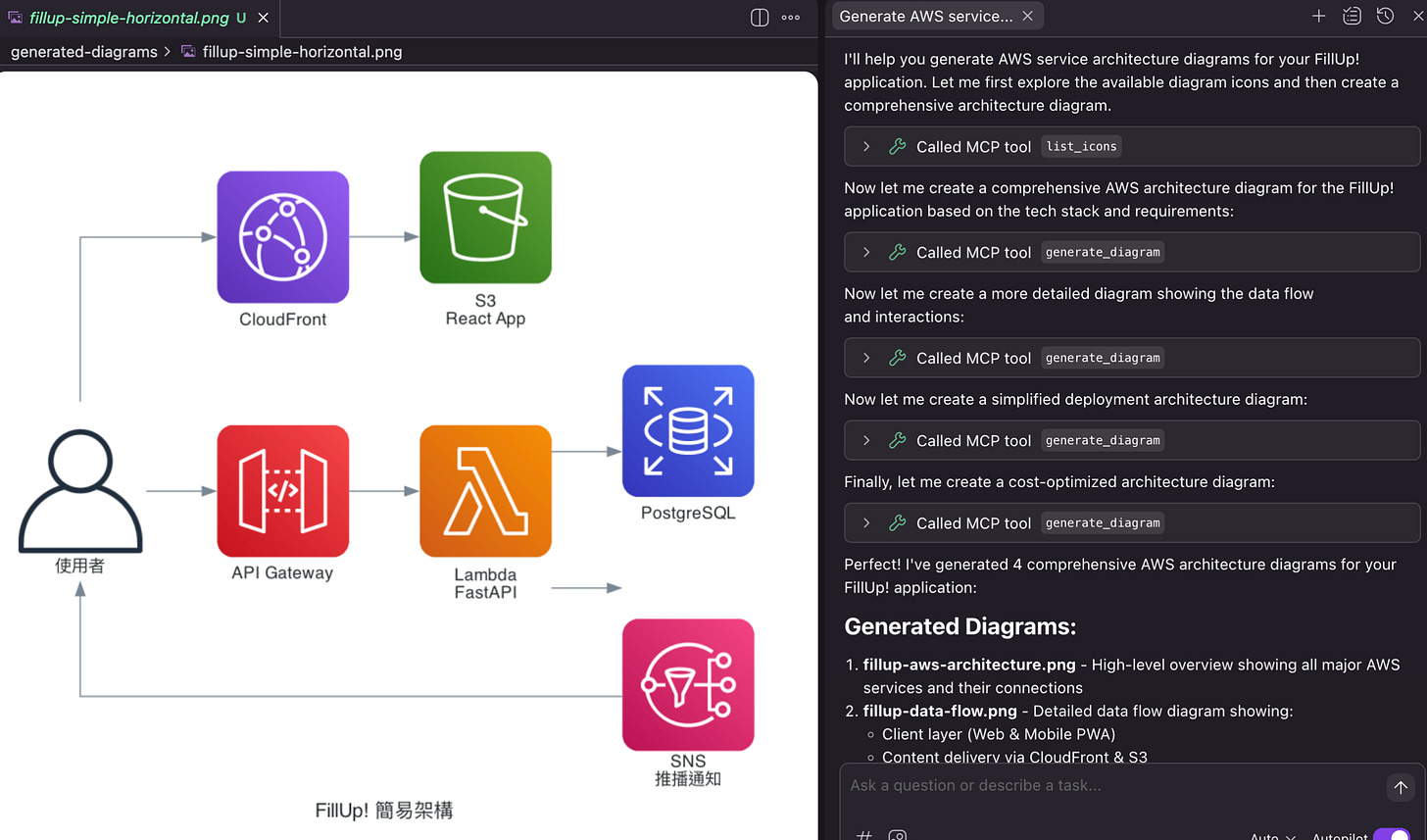

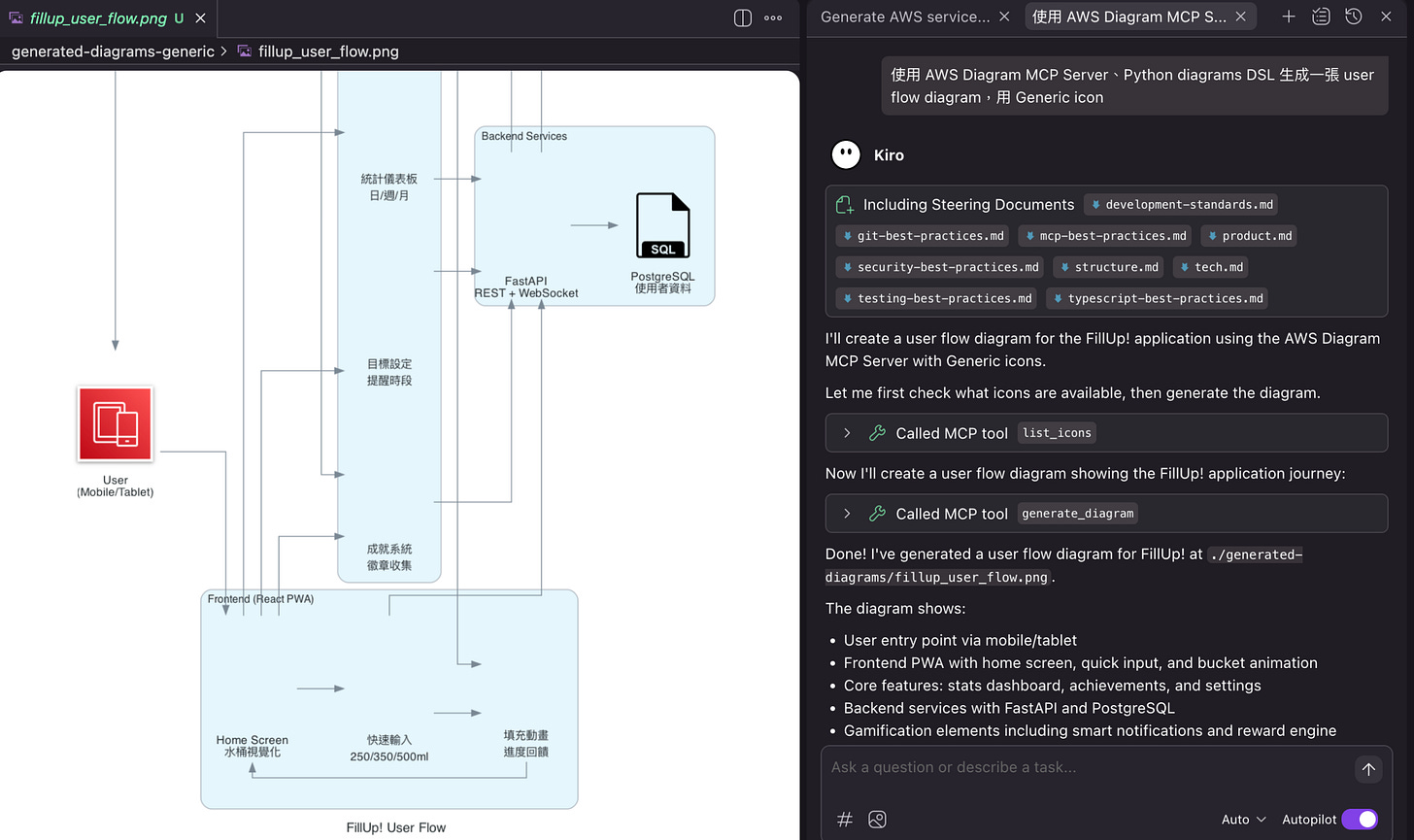

架構視覺化

我實際執行後發現在產生一般流程圖時,可以正常建立節點與流程關係,不過會沒有對應的圖示。目前還是生成 AWS 雲端架構圖效果較好。

提示詞:

Generate AWS service architecture diagrams.

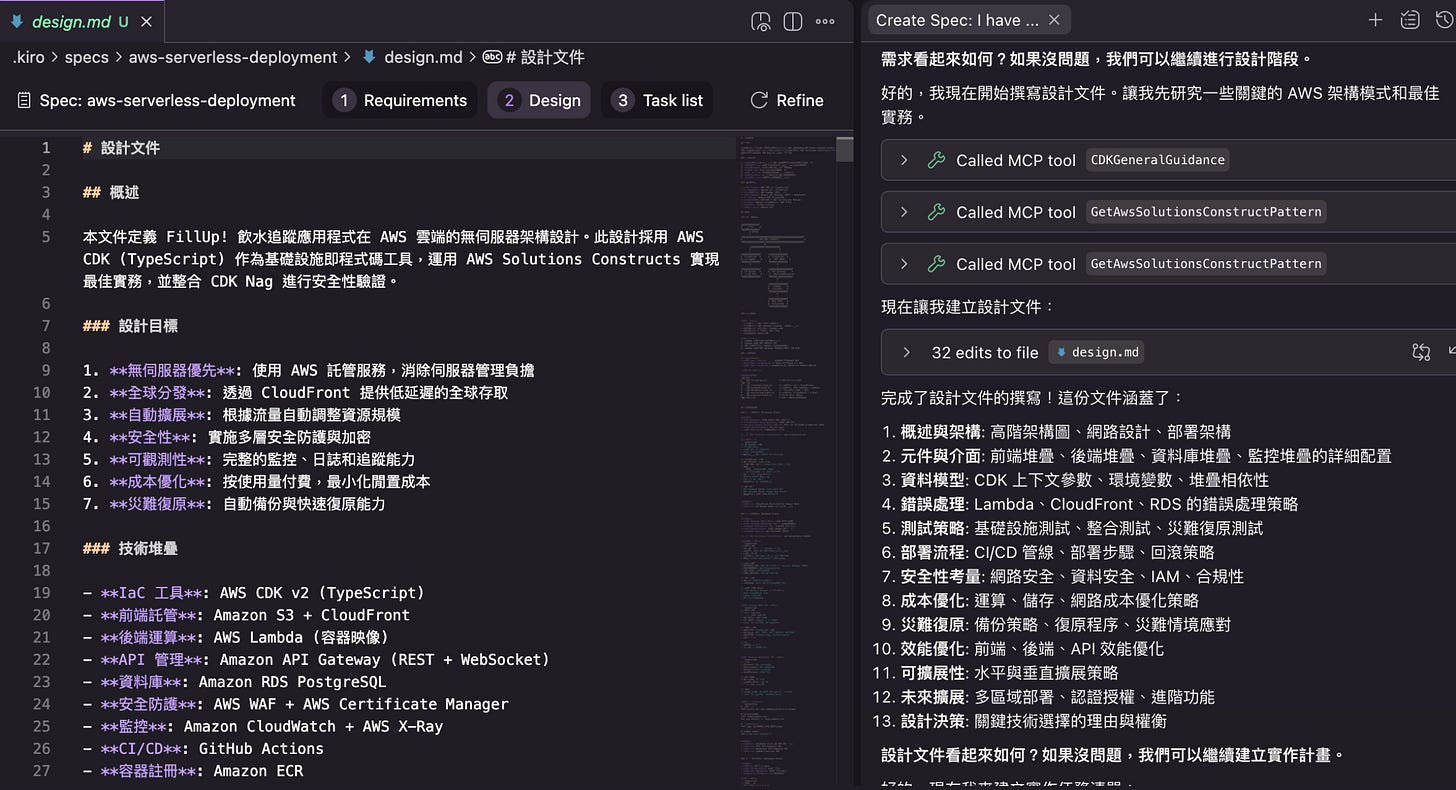

部署文件查詢

新增 Specs,並輸入部署至 AWS Cloud 的提示詞。

提示詞:

I have a web-based application need to deploy to AWS Cloud. Create a comprehensive AWS architecture with following high-level requirements:

1) Must use AWS serverless services, such as Cloudfront, S3, etc…

2) Follow each service’s configuration best practice.

3) Prefer to use Infrasturce as Code solution to deploy, such as AWS CDK.

跟著 Kiro 逐步引導完成 `requirements.md` 需求文件、`design.md` 技術設計文件,及 `tasks.md` 任務清單文件。詳細可參考 Specs「aws-cloud」所產生的文件內容: Requirements & Design & Task list。

當 AI 需要查詢文件時,Kiro 會自動使用 AWS Documentation MCP Server 或 AWS CDK MCP Server 查詢相關 AWS 部署文件內容。

重要提醒,若只是測試 AWS 部署,記得要把 AWS 資源清掉,以免漏財!

提示詞:

Create and execute cleanup procedures:

- Document all deployed AWS resources.

- Create cleanup scripts for complete resource removal.

- Verify all resources are properly deleted.

- Document any persistent data that needs backup.

- Create re-deployment procedures for future use.

進階概念預告

完成 Kiro 的 MCP 實作之後,下一篇我們將一起解鎖 Agent Hooks。Agent Hooks 是一種事件驅動的自動化機制,能在開發過程中偵測特定事件並自動執行動作。